fail2ban

Comprueba como esta el estado, ademas de las ip baneadas

sudo fail2ban-client status sshd

Comprueba como esta el estado, ademas de las ip baneadas

sudo fail2ban-client status sshd

Tenemos un extensión que se llama Panel.ini Editor, que nos permite hacer modificaciones sobre la apariencia, personalización y mejoras dentro de nuestro propio Plesk.

Con tan solo añadir ciertas líneas, al final de dicho documento.

[ext-performance-booster] enabled=false

[ext-docker] newUI = on

[mail] canClearMailbox = false

[databaseManagement] features.canBeUpgraded = 1

Una vez modificado el fichero la opción sale en Herramientas y configuración / Servidores de base de datos.

The firewall configuration has failed.

Command ‘[‘/usr/local/psa/var/modules/firewall/firewall-emergency.sh’]’ timed out after 5 seconds

Podemos ampliar el tiempo de espera con las siguientes líneas

[ext-firewall] confirmTimeout = 15 ; the timeout in seconds before the configuration is rolled back confirmTimeoutCli = 60 ; the timeout in seconds for the --confirm CLI command

A partir del Plesk Obsidian 18.0.61

[navigation] newHomeView.enabled = true

Para poder borrar el log de registros en Windows.

Con el explorar de archivos nos situamos en

C:\Usuarios\[nombreusuario]\AppData\Local\SynologyDrive\data\db

Hay un archivo SQLITE llamado «history.sqlite».

Saliendo del cliente de synology drive, puede cambiar el nombre del archivo (o eliminarlo) y se creará un nuevo archivo en blanco cuando reinicie el cliente.

Ejecutamos en powershell

Get-NetConnectionProfile

Con los parámetros que nos ha dado, cogemos el de NAME y ejecutamos el siguiente código cambiando el parámetro de -Name en ROJO por el parámetro de NAME

Set-NetConnectionProfile -Name "NAME" -NetworkCategory Private

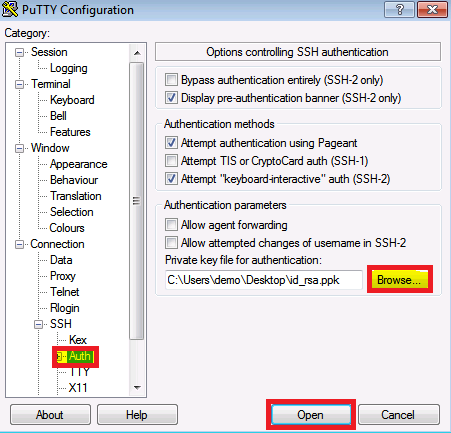

Para loguearte a tu servidor podrás utilizar el método de usuario y contraseña, o estableciendo un juego de llaves para conectar. El juego de llaves de SSH establece la confianza entre el administrador y el servidor cuando de una sesión remota a su consola se trata, eliminando así la necesidad de una contraseña. Esa clave privada SSH (o private key) debe estar cifrada.

El cliente PuTTY para conectar con SSH con tu servidor desde tu estación de trabajo o dispositivo Windows, no comparte el mismo formato de clave que el cliente tradicional OpenSSH. Por lo tanto, es necesario crear una nueva llave pública y privada utilizando la herramienta PuTTYgen, o mismo convertir una clave privada OpenSSH existente.

Para comenzar necesitarás tener instalado PuTTY y PuTTYgen. Podrás descargar ambos en este enlace.

Si ya tienes una clave pública/privada de OpenSSH, copia el id_rsaclave en tu escritorio de Windows. Esto se puede hacer copiando y pegando el contenido del archivo o usando el cliente SCP suministrado al instalar Putty.

A continuación, abre PuTTYgen desde la lista de programas de Windows.

Si la clave pública ya está agregada al archivo authorized_keys en tu servidor remoto, procede a conectarte usando la llave privada. De lo contrario, copia la clave pública al servidor.

Inicia PuTTYgen desde la lista de programas de Windows, y sigue estos pasos:

La clave pública de OpenSSH se encuentra en el cuadro debajo de Key -> Public key for pasting info OpenSSH authorized_keys file. La clave pública comienza con «ssh-rsa» seguida de una cadena de caracteres.

Ahora es el momento de probar la autenticación de clave SSH.

Ejecutar como root, los siguientes comandos.

curl -O https://raw.githubusercontent.com/AlmaLinux/almalinux-deploy/master/almalinux-deploy.sh chmod +x almalinux-deploy.sh bash almalinux-deploy.sh reboot

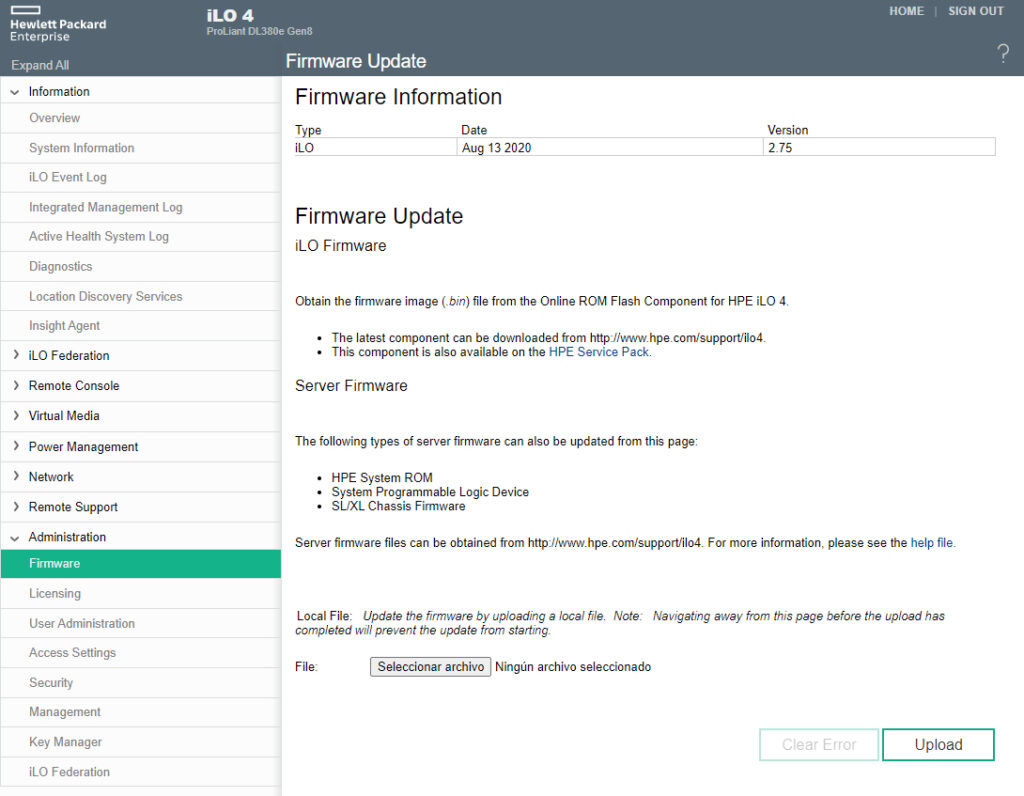

Dependiendo de la versión que tengas, pero en mi caso tenia un HP Proliant DL380e G8 25xSFF 2x I-Xeon 6-Core E5-2440 con la versión iLO4 2.30 y a través del panel de control no había forma de actualizar a la última versión de iLO4, siempre provocando un error.

La solucion para llegar al ultimo update fue:

Post-Production Version: Gen8.1

Filesize: 5.44GB

MD5: 064177d26c939f8dc60c6aefa0799bcf

SHA256: 085f456c4b4d7dd3d2235258adf787b0785c75e62b4c898411f8198f1c4baa65

Grabamos la iso en un pen drive con el HPE USB Key Utility o metemos la iso como virtual media desde el panel de iLO.

Arrancamos desde el usb/virtual media

Seguimos pulsamos en automatico y seguimos los pasos de actualización una vez finalizado nos dejara el iLO 4 en la versión 2.55, veremos que el entorno web ha cambiado.

Nos logueamos y buscamos en el menú Administration / Firmware

Buscamos la versión de iLO4 que queramos instalar.

Mirror de descarga

Descomprimimos el archivo que hemos descargado y en Seleccionar archivo buscamos en la carpeta descomprimida el archivo con extensión .bin y pulsamos en upload.

Ya tenemos la última versión iLO4 instalada

Recomendaciones para una óptima configuración de opcache de php

opcache.enable=1; opcache.enable_cli=1; opcache.memory_consumption=512; opcache.interned_strings_buffer=8; opcache.max_accelerated_files=20000; opcache.max_wasted_percentage=5; opcache.use_cwd=1; opcache.validate_timestamps=1; opcache.revalidate_freq=60; opcache.save_comments=0; opcache.enable_file_override=0;